Différences entre versions de « Identité numérique »

| Ligne 33 : | Ligne 33 : | ||

== [[Adresse IP]] == | == [[Adresse IP]] == | ||

Chaque appareil connecté à Internet possède une adresse IP unique, qui peut être utilisée pour suivre l'emplacement géographique et d'autres informations. | Chaque appareil connecté à Internet possède une adresse IP unique, qui peut être utilisée pour suivre l'emplacement géographique et d'autres informations. | ||

| + | |||

| + | == [[Adresse MAC (Media Access Control)]] == | ||

| + | Chaque dispositif réseau, comme un ordinateur, un smartphone ou un périphérique IoT, possède une adresse MAC unique qui identifie de manière distincte cet appareil au sein du réseau. Les adresses MAC sont généralement utilisées au niveau de la couche liaison de données du modèle OSI (Open Systems Interconnection) et sont associées aux cartes réseau ou aux interfaces réseau des appareils. Les traces de ces adresses peuvent être enregistrées dans les journaux réseau, les points d'accès Wi-Fi, les routeurs et d'autres équipements réseau, créant ainsi une empreinte numérique de l'appareil et de ses connexions au fil du temps. | ||

== [[Dispositifs de suivi]] == | == [[Dispositifs de suivi]] == | ||

Version du 26 janvier 2024 à 09:47

Identité numérique

- L'identité numérique englobe l'ensemble des données et des informations associées à une personne, une entité ou un objet dans le contexte des technologies numériques. Cela va au-delà de la sphère en ligne et inclut toutes les traces numériques laissées par une entité, que ce soit sur Internet, à travers des dispositifs électroniques, des bases de données gouvernementales, des cartes d'identité électroniques, des systèmes de paiement électronique, des historiques médicaux numériques, au sein de systèmes décentralisés tels que les blockchains et d'autres moyens où des informations personnelles sont stockées et gérées électroniquement.

- Cette identité peut être centralisée, où les informations sont sous le contrôle d'une entité spécifique, comme une organisation ou un gouvernement, ou décentralisée, accordant à l'individu un plus grand contrôle sur ses propres données. Dans le contexte des blockchains, la technologie offre une approche décentralisée de la gestion de l'identité, améliorant la sécurité et la confidentialité des données.

- La gestion de l'identité numérique est cruciale pour la préservation de la vie privée, la sécurité en ligne et la protection contre le vol d'identité. Elle évolue constamment pour tenir compte des avancées technologiques, des nouvelles approches de centralisation et de décentralisation, ainsi que des défis émergents liés à la confidentialité et à la sécurité des données.

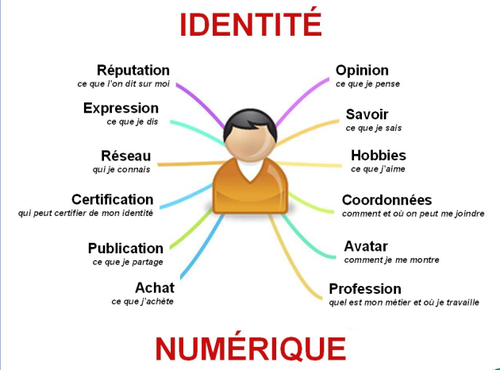

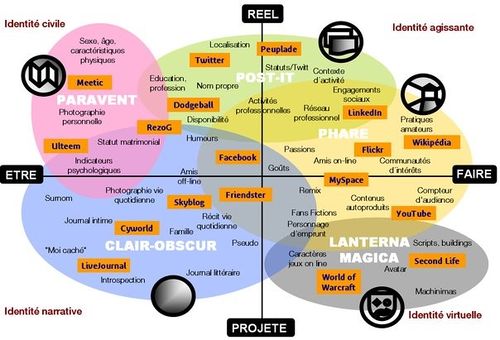

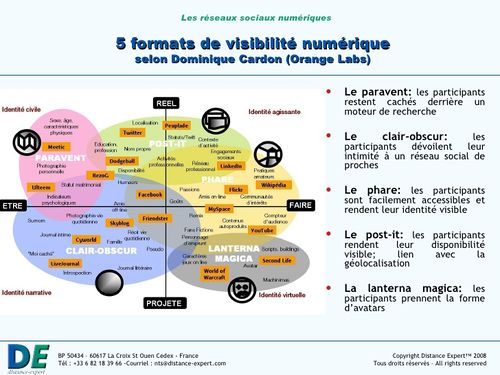

Qu'est-ce que l’identité numérique humaine?

L’identité numérique est constituée de la somme des traces numériques se rapportant à un individu ou à une collectivité : des traces « profilaires » correspondant à ce que je dis de moi (qui suis-je ?) ; des traces « navigationnelles » qui renseignent sur les sites que je fréquente et sur lesquels je commente ou j’achète (comment je me comporte) ; enfin des traces inscriptibles et déclaratives – ce que je publie sur mon blog par exemple – qui reflètent directement mes idées et mes opinions (ce que je pense).

De manière plus circonstanciée, l’identité numérique peut être définie comme la collection des traces (écrits, contenus audios ou vidéos, messages sur des forums, identifiants de connexion, etc.) que nous laissons derrière nous, consciemment ou inconsciemment, au fil de nos navigations sur le réseau et le reflet de cet ensemble de traces, tel qu’il apparaît « remixé » par les moteurs de recherche.

Traces possible de l'identité numérique

Les supports technologiques qui enregistrent les traces de l'identité numérique sont nombreux et diversifiés. Voici quelques exemples de ces supports :

Il est important de noter que la collecte et l'utilisation de ces traces d'identité numérique soulèvent des questions de confidentialité et de sécurité, et les pratiques doivent souvent être conformes aux réglementations en vigueur.

Les cookies sont de petits fichiers texte stockés sur l'ordinateur d'un utilisateur par le navigateur web, contenant des informations sur les activités de navigation et les préférences.

Fichiers journaux (logs)

Les serveurs web, applications et systèmes génèrent des fichiers journaux qui enregistrent des informations sur les interactions, les erreurs et d'autres événements, pouvant inclure des données d'identification.

Balises web (web beacons)

Aussi appelées pixels espions, ces petites images invisibles sont intégrées dans des pages web pour suivre le comportement des utilisateurs.

Témoins de session (session tokens)

Utilisés dans les systèmes d'authentification, les jetons de session sont des identifiants temporaires qui permettent de maintenir une connexion active.

Adresse IP

Chaque appareil connecté à Internet possède une adresse IP unique, qui peut être utilisée pour suivre l'emplacement géographique et d'autres informations.

Adresse MAC (Media Access Control)

Chaque dispositif réseau, comme un ordinateur, un smartphone ou un périphérique IoT, possède une adresse MAC unique qui identifie de manière distincte cet appareil au sein du réseau. Les adresses MAC sont généralement utilisées au niveau de la couche liaison de données du modèle OSI (Open Systems Interconnection) et sont associées aux cartes réseau ou aux interfaces réseau des appareils. Les traces de ces adresses peuvent être enregistrées dans les journaux réseau, les points d'accès Wi-Fi, les routeurs et d'autres équipements réseau, créant ainsi une empreinte numérique de l'appareil et de ses connexions au fil du temps.

Dispositifs de suivi

Des dispositifs matériels, tels que les balises RFID, peuvent être utilisés pour suivre physiquement les objets ou les personnes, créant ainsi des traces numériques.

Applications mobiles

Les applications sur les smartphones et tablettes peuvent collecter des données sur l'emplacement, les habitudes d'utilisation et d'autres informations liées à l'identité numérique.

Réseaux sociaux

Les plateformes de médias sociaux enregistrent des données sur les activités, les interactions, les préférences et les informations personnelles des utilisateurs.

Systèmes de gestion de l'identité (IAM)

Les systèmes IAM enregistrent des informations sur l'authentification, l'autorisation et d'autres aspects de la gestion des identités numériques.

Systèmes de vidéosurveillance

Les caméras de sécurité et les systèmes de vidéosurveillance peuvent capturer des images et des vidéos qui peuvent être utilisées pour identifier des individus.

Données biométriques

Les empreintes digitales, la reconnaissance faciale et d'autres données biométriques peuvent être enregistrées pour identifier de manière unique une personne.

Exemples d'identité numérique

Mon identité numérique c’est : adresse IP, cookies, courrier électronique, nom, prénom, pseudos, coordonnées (personnelles, administratives, bancaires, professionnelles, sociales), photos, avatars, logos, tags, liens, vidéos, articles, commentaires de forums, données géolocalisées, etc.

Exemple de contrat d'identité numérique d'un individu

Un contrat sur l'identité numérique peut prendre différentes formes pour refléter les divers aspects de la vie numérique d'un individu. Voici quelques exemples de clauses spécifiques dans un contrat d'identité numérique :

Identité Numérique Professionnelle

- Objectif : Établir et maintenir une présence en ligne professionnelle.

Responsabilités : Fournir des informations professionnelles précises, gérer de manière proactive les profils professionnels sur les réseaux sociaux, maintenir un niveau de confidentialité approprié pour les données professionnelles.

Identité Numérique Familiale

- Objectif : Faciliter la communication et la collaboration en ligne au sein de la famille.

- Responsabilités : Partager sélectivement des informations familiales, respecter la confidentialité des autres membres de la famille, utiliser des canaux de communication familiaux de manière appropriée.

Identité Numérique Sociale

- Objectif : Participer de manière constructive aux réseaux sociaux et aux interactions en ligne.

- Responsabilités : Maintenir des profils sociaux reflétant une image personnelle positive, respecter les règles et normes de chaque plateforme sociale, éviter les comportements nuisibles en ligne, protéger la vie privée tout en contribuant de manière responsable au dialogue en ligne.

Identité Numérique Décentralisée Non Secrète

- Objectif : Participer à des systèmes d'identité décentralisée sans nécessité de confidentialité extrême.

- Responsabilités : Collaborer avec des plateformes décentralisées, partager des informations nécessaires tout en respectant les règles de confidentialité et de sécurité établies par ces systèmes.

Identité Numérique Décentralisée et Secrète

- Objectif : Utiliser des systèmes décentralisés tout en préservant la confidentialité maximale.

- Responsabilités : Gérer activement les clés d'accès et les informations sensibles, utiliser des méthodes de chiffrement avancées, respecter strictement les protocoles de confidentialité établis par les systèmes décentralisés.

Chaque contrat pourrait également inclure des dispositions relatives à la mise à jour régulière des informations, à la révocation d'accès, à la protection contre le vol d'identité, et à d'autres éléments spécifiques à chaque type d'identité numérique. La définition claire des droits et responsabilités dans chaque contexte contribue à une gestion plus sûre et efficace de l'identité numérique de l'individu.